A segurança das redes de computadores é uma preocupação cada vez maior. As Listas de Controle de Acesso (ACLs) ajudam a controlar o que pode ou não passar por uma rede, tornando-a mais segura. Neste post, vamos entender como funcionam as ACLs básicas e avançadas, e como elas controlam o tráfego de dados.

O que são Listas de Controle de Acesso (ACLs)?

As ACLs têm diferentes funções, mas o foco aqui será o controle de tráfego relacionado a segurança. Elas se dividem em dois grupos principais: padrão e estendidas.

Esse controle de tráfego funciona de maneira semelhante a um filtro. Ele pode ser aplicado na camada de rede, filtrando endereços IP (de origem e/ou destino) ou na camada de transporte, filtrando portas (de origem e/ou destino). O tráfego pode ser de entrada ou de saída, dependendo da regra aplicada. Podendo ser usada apenas uma ACL por interface/porta do dispositivo.

Como funcionam na prática?

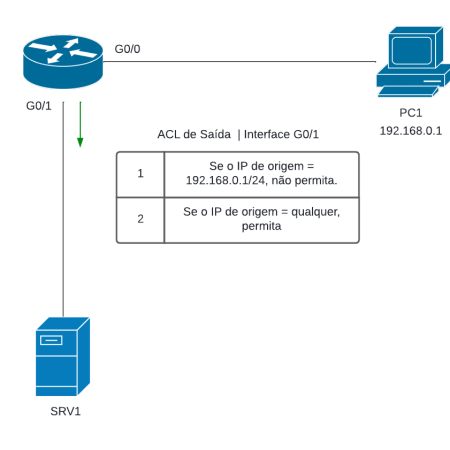

As listas de controle de acesso são compostas por uma sequência de entradas de controle de acesso (ACEs). Essas ACEs definem como o tráfego será filtrado, impondo condições aos pacotes. Vamos entender melhor com um exemplo: na imagem abaixo, temos o PC1 e o SRV1 em redes diferentes, mas você deseja impedir que o PC1 acesse o servidor.

Para entender como essa ACL funciona, é importante lembrar que ela é processada de cima para baixo. Talvez você esteja se perguntando: “Por que adicionar a segunda entrada que permite qualquer IP de origem?” Isso acontece porque, por padrão, todas as ACLs possuem uma regra implícita no final que nega qualquer tráfego não explicitamente permitido. Essa regra é chamada de negação implícita. Sem essa segunda entrada, o tráfego seria bloqueado por padrão, mesmo que quisesse permitir o acesso de outros dispositivos.

As ACLs podem ser aplicadas tanto na entrada quanto na saída de uma interface. No exemplo acima, a ACL foi aplicada na saída da interface G0/1, o que significa que todas as regras definidas se aplicam aos pacotes que estão saindo dessa interface.

ACLs Padrão e Estendida

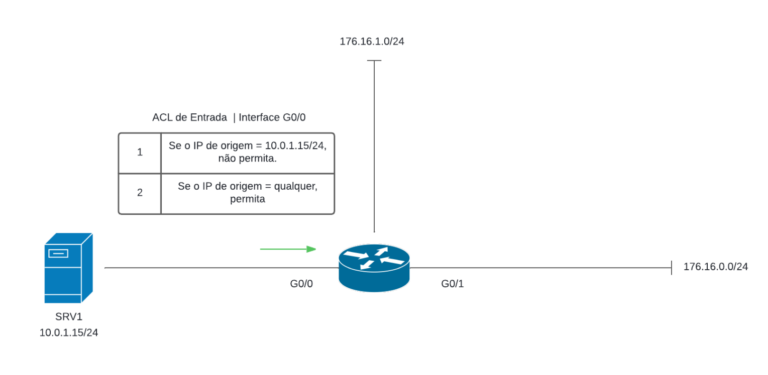

A ACL padrão é a que usamos no exemplo anterior. Esse tipo de ACL é mais simples, pois pode filtrar pacotes apenas pelo endereço IP de origem. Vamos conferir mais um exemplo:

Nesta configuração, criamos uma ACL de entrada na interface G0/0, que impede o tráfego originado do SRV1 (IP 10.0.1.15/24) de ser enviado. No entanto, para que outros pacotes de dispositivos diferentes não sejam bloqueados pela negação implícita, permitimos o tráfego de qualquer outro IP.

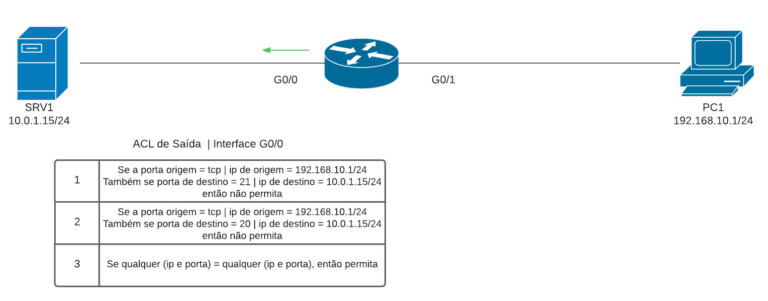

Já a ACL estendida oferece mais opções de filtragem, como IP de origem e destino (camada de rede), além de portas de origem e destino (camada de transporte). Vamos conferir um exemplo:

Na imagem acima, temos uma configuração de ACL estendida aplicada à interface G0/0 para controlar o tráfego do PC1 para o servidor SRV1. A ACL possui as seguintes regras:

- Se o tráfego for originado do IP 192.168.10.1/24, usando o protocolo TCP, e estiver tentando acessar a porta 21 (FTP) do servidor 10.0.1.15, o pacote será bloqueado.

- Da mesma forma, qualquer tráfego vindo do mesmo IP de origem que tente acessar a porta 20 (também associada ao FTP) do servidor será bloqueado.

- Qualquer outro tráfego, sem essas características, será permitido, como especificado na última regra que libera o tráfego de “qualquer IP e porta”.

Isso faz com que o PC1 não possa transferir arquivos para o servidor via FTP, ao mesmo tempo que permite outros tipos de acesso.

Como as ACLs ajudam na segurança?

As ACLs desempenham um papel importante na segurança da rede, pois ajudam a garantir que apenas o tráfego autorizado tenha permissão para passar pelos dispositivos de rede. Isso é feito através da filtragem de pacotes com base em critérios como endereço IP de origem e destino, além das portas usadas na comunicação.

Esses filtros podem prevenir acessos não autorizados, garantindo que dispositivos ou usuários externos não consigam se comunicar com partes sensíveis da rede. Além disso, as ACLs podem ser configuradas para bloquear protocolos ou portas específicas, restringindo o uso de serviços que não sejam essenciais. Isso minimiza a área de ataque.

Outro aspecto importante é a proteção contra ataques de negação de serviço (DDoS). Como as ACLs podem bloquear pacotes de determinados IPs e portas, elas conseguem mitigar ataques ao impedir que um volume excessivo de tráfego indesejado sobrecarregue a rede.

Conclusão

As ACLs são uma ótima maneira de aumentar a segurança da rede, bloqueando acessos que não deveriam acontecer e controlando o que entra e sai. Neste post, demos uma olhada em como elas funcionam de forma geral, mas cada fabricante tem suas particularidades na hora de configurar e usar essas listas de controle. Nos próximos posts, trarei tutoriais mais específicos sobre ACLs em dispositivos de diferentes fabricantes. Acompanhe os próximos posts para mais dicas e exemplos práticos!